ELSA

ELSA (Exposición Local y Superficie de Ataque) es una solución desarrollada en conjunto con el CCN-CERT, Capacidad de Respuesta a Incidentes de Seguridad de la Información del Centro Criptológico Nacional, CCN, adscrito al Centro Nacional de Inteligencia, CNI, presentada oficialmente en las XVII Jornadas STIC.

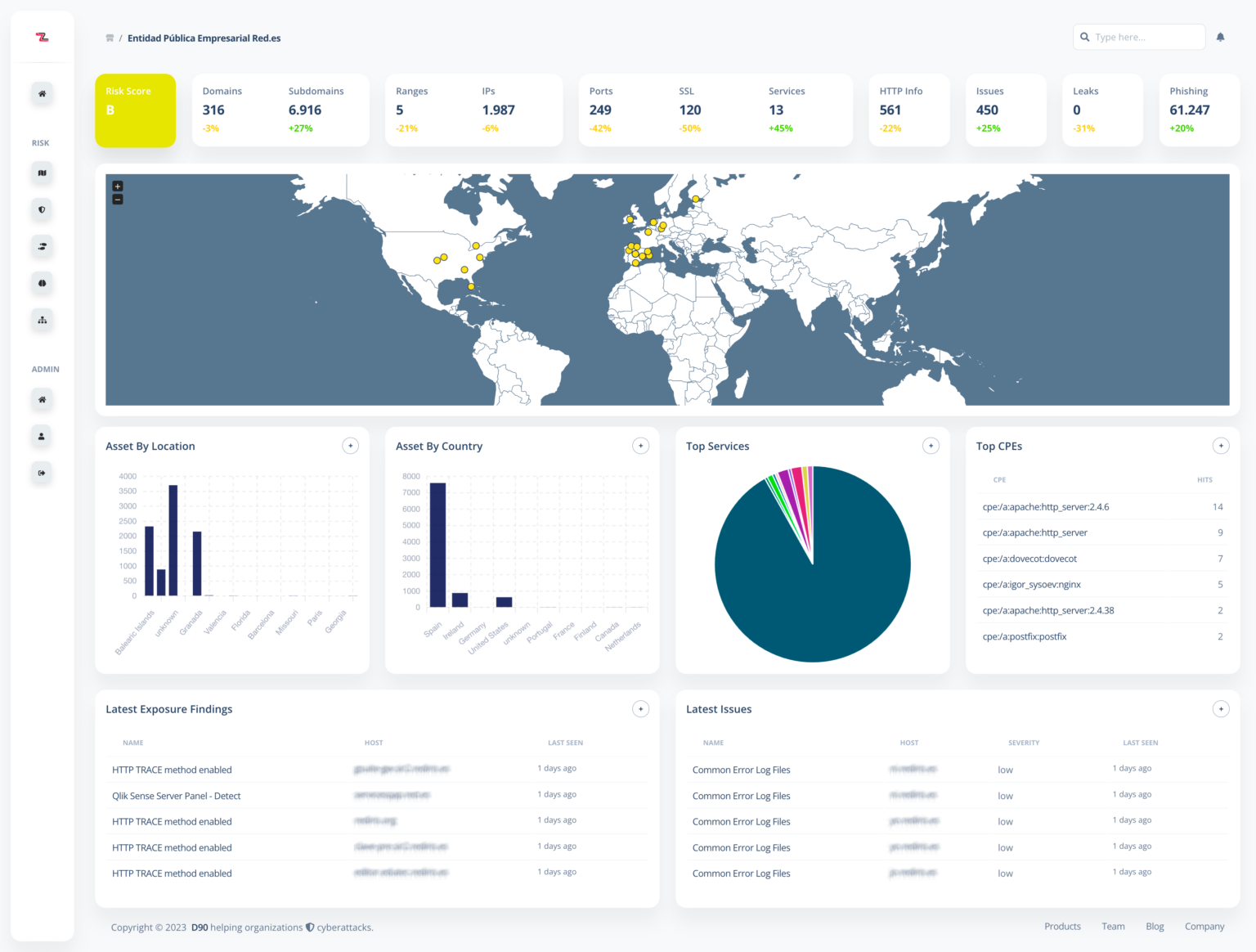

Monitoriza a nivel nacional, a pesar de su gran volumen y complejidad, todos los activos conectados a Internet para detectar posibles vectores de ataque y exposiciones de todo organismo o administración pública, mejorando la Capacidad de Respuesta ante Incidentes gubernamental.